Ansible 의 BECOME(권한상승) default Method 는 sudo

ansible로 root권한이 필요한 파일을 읽거나 명령어 실행시 관리대상 호스트에 유저를 생성해주고 sudoers 설정 필요

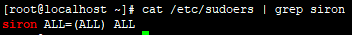

| siron 계정으로 모든 명령어를 사용하도록 허용 (패스워드 입력필요) |

|

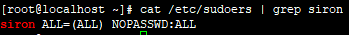

| siron 계정으로 모든 명령어를 사용하도록 허용(패스워드 입력 필요없음) |

|

[CASE1]

- siron 계정으로 관리대상 호스트 "cat /etc/shadow| grep test" 명령어 사용 (shadow 파일은 root 계정만 볼수있음)

- sudo 사용시 패스워드 입력 필요

명령어 : ansible siron_test2 -b -K -u siron -m shell -a "cat /etc/shadow | grep test" --ssh-common-args='-o StrictHostKeyChecking=no'

옵션

-b : BECOME (root로 권한상승)

-K : BECOME PASSWORD (sudo 권한 사용할 계정 패스워드 입력)

|

-b 옵션 안쓸 경우

|

-K 옵션 안쓸 경우

|

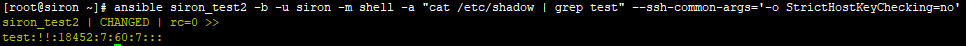

[CASE2]

- siron 계정으로 관리대상 호스트 "cat /etc/shadow| grep test" 명령어 사용 (shadow 파일은 root 계정만 볼수있음)

- sudo 사용시 패스워드 입력 필요 없음

명령어 : ansible siron_test2 -b -u siron -m shell -a "cat /etc/shadow | grep test" --ssh-common-args='-o StrictHostKeyChecking=no'

옵션

-b : BECOME (root로 권한상승)

|

-b 옵션 안쓸 경우

|

끝!!!!